Informationssäkerhet Nu!

Den här veckan berättar vi om ekonomiska förluster till följd av bedrägerimeddelan-den med barnskyddstema, om Microsofts nya autentiseringsmetoder samt om veck-ans skadliga program. Vi bjuder er också in till webbinariet Kritisk kod.

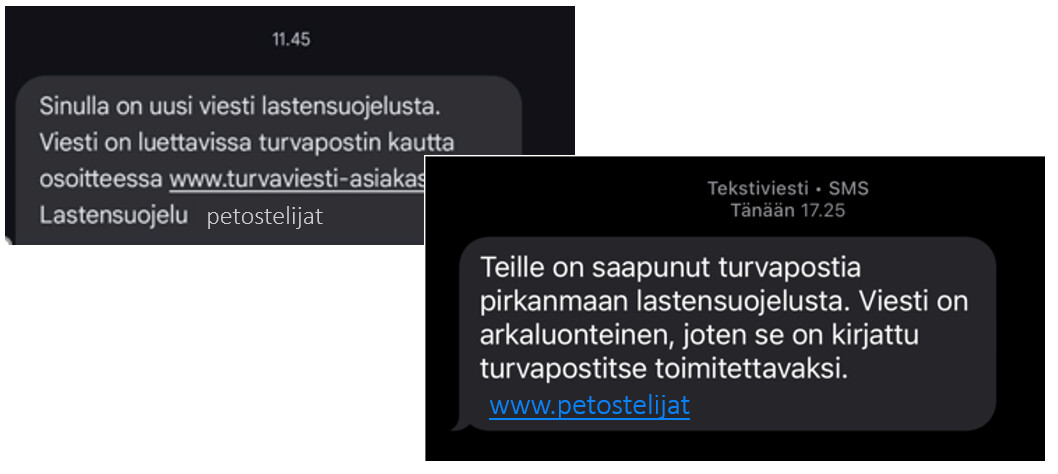

Ekonomiska förluster till följd av bedrägerimeddelanden med barnskyddstema

Brottslingar spred aktivt bluff-sms där de utgav sig för att vara till exempel socialarbetare och hänvisade till barnskyddet. Bland offren för bedrägerier finns bland annat enskilda organisationer, och de ekonomiska förlusterna har varierat från några tusen euro upp till hundra tusen euro.

Programvaruföretaget Visma Solutions berättade att enskilda Netvisor-kunder också har fallit offer för nätfiske, eftersom brottslingar har kommit över deras starka autentiseringsuppgifter. Nätfiskemeddelanden har maskerats bland annat som barnskyddsanmälningar. För att skydda sina kunder har Netvisor infört en extra verifiering för betalningar.

Vi har publicerat en särskild Informationssäkerhet nu -artikel (Extern länk) (Extern länk) om bedrägerimeddelanden som skickats i barnskyddets namn.

Övergång till Microsofts nya autentiseringsmetoder

Microsoft har meddelat att man övergår till nya autentiseringsmetoder i Entra ID den 30 september 2025. Då tas den gamla praxisen för MFA (Multi-Factor Authentication) och SSPR (Self-Service Password Reset) ur bruk. Övergången gäller alla organisationer, inklusive konton för globala administratörer. Se till att er organisation har aktiverat de nya autentiseringsmetoderna i sin Microsoft 365-prenumeration, eller att övergången är under planering.

När de gamla MFA- och SSPR-policyn tas ur bruk kan användare förlora möjligheten att logga in eller återställa sina lösenord om de nya autentiseringsmetoderna inte har tagits i bruk. Detta gäller även administratörskonton. Global Admin-konton kan förlora åtkomst till Microsoft 365-miljön om autentiseringsmetoderna inte har definierats i inställningarna för den nya Authentication Methods Policy.

Gör så här:

- Övergå till den nya Authentication Methods Policy före 30.9.2025.

- Använd Migration Wizard som hjälp – den möjliggör en stegvis och säker övergång.

- De gamla inställningarna gäller under övergången, men tas bort permanent efter tidsfristen.

Kritisk kod - Webbinarium för högskolor 9.9.2025

Vi har även i Finland sett varningsexempel på vad som kan hända när programvarors informationssäkerhet brister. Konsekvenserna kan vara allvarliga – från läckor av privata uppgifter till störningar i samhällskritiska tjänster. Programvarusäkerhet är inte bara en teknisk fråga, den är en del av samhällets funktion och förtroende, och därmed en del av försörjningsberedskapen.

Välkommen till webbinariet den 9 september kl. 9–11, där vi bland annat diskuterar vilken kompetens som krävs nu och i framtiden för att säkerställa programvarors säkerhet.

Bland talarna finns experter bland annat från Försörjningsberedskapscentralen, Cybersäkerhetscentret vid Traficom och Solita.

Bekanta dig med programmets innehåll och anmäl dig via länken nedan:

Skadeprogramöversikt: Mirai

Mirai är ett skadligt program som infekterar smarta enheter och hemroutrar. Mirai skapar ett nätverk av smarta enheter som fjärrstyrs som bot- eller zombienheter. Detta nätverk av botenheter används ofta för att inleda distribuerade överbelastningsangrepp (DDoS-angrepp). I slutet av 2016 slog Mirais botnät ut stora delar av internet, många populära tjänster blev avsevärt långsammare och effekterna drabbade miljontals användare.

Mirai genomsöker internet och letar efter IoT-enheter (Internet of Things) som använder ARC-processorer. Enheterna kan vara allt från jordbruksutrustning, bevattningssystem, övervakningskameror eller bilar till smarta kylskåp. ARC-processorer använder en förenklad version av operativsystemet Linux. Om standardanvändarnamnet och -lösenordet inte har ändrats kan Mirai logga in på enheten och infektera den.

Mirais kod har även utvecklats till många andra varianter, såsom Okiru, Satori, Masuta eller PureMasuta. Även IoTrooper och Reaper kan spåras tillbaka till Mirai. Reaper kan påverka ett stort antal enhetstillverkare och har en mycket mer avancerad kontrollförmåga över delarna i sitt botnätverk.

För att skydda dig:

- Se till att enhetens uppdateringar är aktuella.

- Byt standardlösenord.

- Begränsa åtkomsten (en internetexponerad IP-adress, använd hemnätverk med NAT, vilket ofta är avgiftsbelagt för hemmaanvändare).

Aktuella bedrägerier

I den här sammanfattningen berättar vi om aktuella bedrägerier som har rapporterats till Cybersäkerhetscentret under den senaste veckan.

GÖR SÅ HÄR OM DU HAR BLIVIT LURAD

- Kontakta din bank utan dröjsmål om du har gjort en betalning på grund av bedrägeri, eller om en brottsling har fått tillgång till din nätbank eller fått tag på dina betalkortsuppgifter.

- Gör en brottsanmälan till polisen. Du kan göra en elektronisk brottsanmälan på nätet. (Extern länk) (Extern länk)

- Du kan också göra en anmälan till Cybersäkerhetscentret. (Extern länk)

- Råd till offer för informationsläcka (Extern länk)

Läs mer om olika metoder för att identifiera och skydda sig mot nätbedrägerier

Bekanta dig med veckoöversikten

Detta är Cybersäkerhetscentrets veckoöversikt (rapporteringsperiod 30.8–4.9.2025). Vår veckoöversikt innehåller information om aktuella cyberfenomen. Veckoöversikten är avsedd för alla från cybersäkerhetsexperter till vanliga medborgare.