Informationssäkerhet Nu!

Denna vecka berättar vi om situationen beträffande överbelastningsangrepp, utpressningsprogram och nya bedrägerier.

I denna veckas översikt behandlas följande

- Höstvädret har försämrats beträffande överbelastningsangrepp

- Utpressningsmeddelandena har en allt hotfullare ton

- Utpressningsprogrammen Akira och Lockbit i blickpunkten

Höstvädret har försämrats beträffande överbelastningsangrepp

Under den gångna veckan har överbelastningsangrepp anmälts till Cybersäkerhetscentret i större omfattning än förut. Nordea berättade (Extern länk)att störningarna på senare tid delvis har berott på överbelastningsangrepp. Tills vidare har följderna i andra fall varit obetydliga.

I veckoöversikten (Extern länk)förra veckan skrev vi om situationen beträffande höstens överbelastningsangrepp och carpet bombing-fenomenet, som har observerats även denna vecka. Även om överbelastningsangrepp förekommer i större omfattning än tidigare behöver vanliga medborgare inte oroa sig. Överbelastningsangrepp riktas dagligen mot Finland och en del av dem påverkar ibland tillgången till tjänster. Organisationernas uppgift är att skydda sig mot angrepp. När överbelastningsangreppen påverkar tjänsterna kontrollerar organisationerna hur angriparen har lyckats ta sig förbi skyddsåtgärderna. Efter detta går det inte längre komma in med de rätta åtgärderna.

Utpressningsmeddelandena har en allt hotfullare ton

Så kallade porrutpressningar (Extern länk)och polisbedrägerier är mycket vanliga bland brottslingarna därför att det är lätt att sprida dem till ett stort antal mottagare. Meddelandena är inte sanna. Utpressarna använder ett påtryckande och hotfullt språk och särskilt känsligt innehåll för att få offret att gripas av panik och betala den krävda lösesumman.

En del brottslingar har nu börjat satsa mer på utpressningsmeddelanden. I Finland och ute i världen har det påträffats fall där brottslingarna har lagt till en bild av den gata där offret bor för att effektivera sitt utpressningsmeddelande. Bilderna har tagits till exempel från tjänsten Google Maps. Personernas kontaktuppgifter har kunnat skaffas på många olika sätt, till exempel via tidigare informationsläckor, av företag som handlar med information eller via sociala medier. Många personers kontaktuppgifter är tillgängliga via nummerupplysningar.

Med extra möda kan brottslingarna göra sina utpressningsmeddelanden mer trovärdiga. Även om det självfallet är skrämmande att se sin egen hemadress och en bild på sitt hem i utpressningsmeddelandet, är detta bara ett gement sätt att tvinga offret att betala den lösen som krävs.

Med all sannolikhet kommer största delen av utpressningsmeddelandena fortsättningsvis att vara massmeddelanden som lättare kan spridas.

Utpressningsprogrammen Akira och Lockbit i blickpunkten

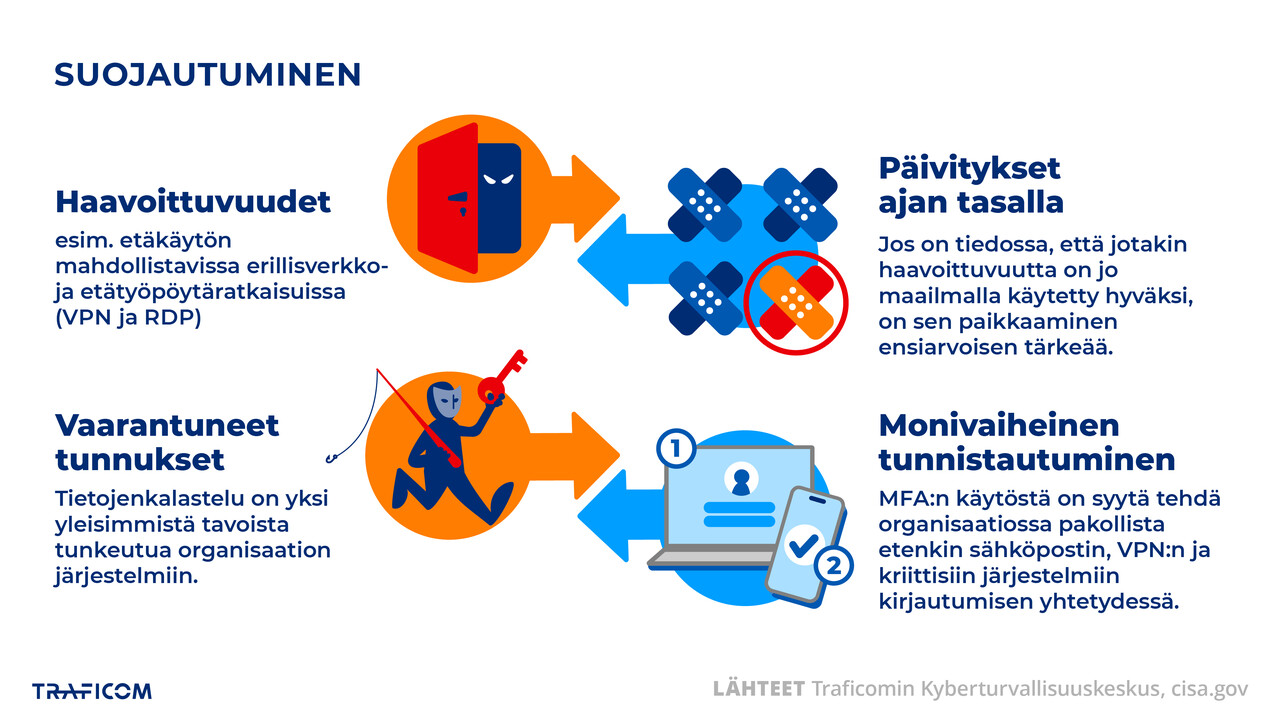

Vi har publicerat en Informationssäkerhet nu!-artikel där vi behandlade utpressningsprogrammen Akira och Lockbit (Extern länk). Båda är globalt betydande kriminella grupper och användningen av dessa skadliga program har framhävts i angrepp med utpressningsprogram som observerats i Finland. I artikeln berättar vi också vad man kan göra för att skydda sig mot angrepp med utpressningsprogram. Det viktigaste är att göra de senaste uppdateringarna av enheterna och införa multifaktorautentisering för alla användare.

Enligt rapporter utnyttjar Akira sårbarheten i SonicWall SSL VPN-produkten för att hacka användarkonton och komma in i organisationens nät. De kapade användarkontona har varit lokala och multifaktorautentisering har inte krävts för dem. Vi publicerade ett meddelande om sårbarhet (Extern länk) i början av september. Nu brådskar det redan med uppdateringen av SonicWall SSL VPN-produkterna!

Aktuella bedrägerier

I den här sammanfattningen berättar vi om aktuella bedrägerier som har rapporterats till Cybersäkerhetscentret under den senaste veckan.

GÖR SÅ HÄR OM DU HAR BLIVIT LURAD

- Kontakta din bank utan dröjsmål om du har gjort en betalning på grund av bedrägeri, eller om en brottsling har fått tillgång till din nätbank eller fått tag på dina betalkortsuppgifter.

- Gör en brottsanmälan till polisen. Du kan göra en elektronisk brottsanmälan på nätet (Extern länk)

- Du kan också göra en anmälan till Cybersäkerhetscentret (Extern länk)

- Råd till offer för dataintrång (Extern länk)

Läs mer om olika metoder för att identifiera och skydda sig mot nätbedrägerier

Sårbarheter

CVE: CVE-2024-42505, CVE-2024-42506, CVE-2024-42507

CVSS: 9.8

Vad: HPE Aruba Networking Access Points sårbarheter

Produkt: HPE Aruba Networking Access Points

Korrigering: Uppdatera produkterna

BEKANTA DIG MED VECKOÖVERSIKTEN

Detta är Cybersäkerhetscentrets veckoöversikt (rapporteringsperiod 20.9–26.9.2024). Vår veckoöversikt innehåller information om aktuella cyberfenomen. Veckoöversikten är avsedd för alla från cybersäkerhetsexperter till vanliga medborgare.