Tietoturva Nyt!

Kiristyshaittaohjelmat ovat yksi merkittävimmistä organisaatioihin kohdistuvista kyberuhista. Viime vuosina Suomessa havaituissa kiristyshaittaohjelmahyökkäyksissä ovat korostuneet Akira ja Lockbit 3.0. Hyvä varautuminen antaa parhaat mahdollisuudet hyökkäyksen torjumiseen ja siitä palautumiseen.

- Kiristyshaittaohjelmat ovat vakava uhka organisaatioille

- Kiristyshaittaohjelmat ovat osa järjestäytynyttä rikollisuutta

- Akira ja Lockbit ovat kiristyshaittaohjelmien historian tuotos

- Varautuminen ennaltaehkäisee hyökkäyksiä ja helpottaa niistä palautumista

- Kyberturvallisuuskeskuksen palvelut auttavat varautumisessa

Kiristyshaittaohjelmat ovat vakava uhka organisaatioille

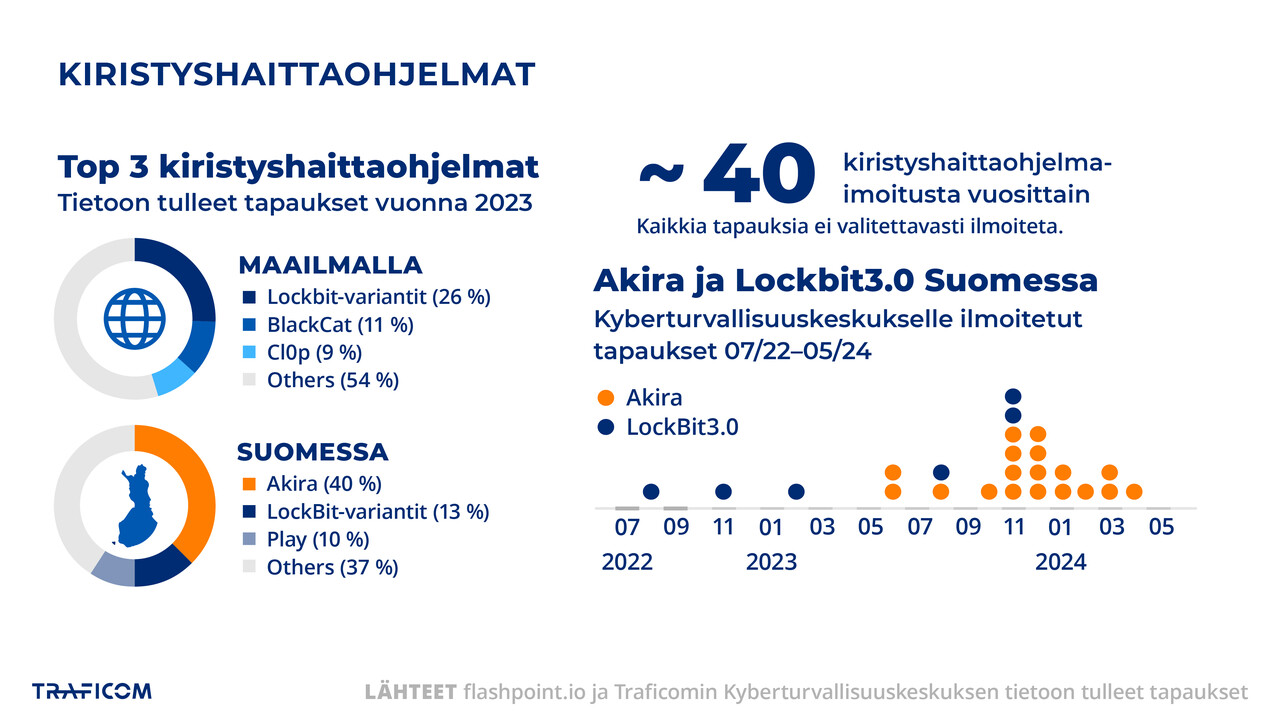

Kiristyshaittaohjelmatapauksista koituu organisaatioille yleensä merkittävästi vaivaa ja kustannuksia. Hyökkäykset korostavat valmistautumisen merkitystä ja etukäteen mietittyjä toimintatapoja, sillä tilanne poikkeaman alettua on painostava. Kyberturvallisuuskeskukselle ilmoitetaan noin 40 kiristyshaittaohjelmatapausta vuosittain. Kaikkia tapauksia ei ilmoiteta. Viime vuosina Suomessa kohdatuissa kiristyshaittaohjelmissa ovat korostuneet erityisesti Akira ja Lockbit. Globaalistikin niiden merkitys rikollisina toimijoina on merkittävä.

Kyberrikollisille on tyypillistä toiminnan aktiivisuuden kasvu kesän jälkeen. On siis nähtävissä, että syksyllä ja talvella hyökkäysten yritysten määrä lisääntyy. Siksi myös varautumisen tärkeys korostuu. Tässä artikkelissa kerromme kiristyshaittaohjelmien toiminnasta yleisesti, sekä Akira ja Lockbit toimijoiden erityispiirteistä. Lisäksi neuvomme keinoja hyökkäykseltä suojautumiseen sekä siitä palautumiseen.

Kiristyshaittaohjelmaiskut ovat ikävän tehokas keino lamauttaa organisaation tietojärjestelmät pitkäksi aikaa. Iskussa järjestelmän tiedot salataan vain hyökkääjän tuntemalla avaimella ja iskun tehnyt hyökkääjä vaatii yleensä lunnaita tietojen vapauttamisesta. Nykyisin pääsääntöisesti hyökkääjä uhkailee myös hyökkäyksessä varastettujen tietojen julkaisulla omalla vuotosivustollaan.

Kiristyshaittaohjelmien perusidea, toisen tahon tietojen vihamielinen salaaminen, on alun perin kehitetty jo 1980-luvulla. Kiristyshaittaohjelmien kasvu globaalisti merkittäväksi kyberrikollisuuden lajiksi on mahdollistunut pitkälti erilaisten kryptovaluuttojen avulla. Kryptovaluutat mahdollistavat rikollisille suuret lunnasvaatimukset oman anonymiteettinsä säilyttäen. Tänä päivänä yksittäisessä kiristyshaittaohjelmahyökkäyksessä vaaditut lunnaat voivat olla useita miljoonia euroja.

Usein edes lunnaiden maksaminen ei takaa tietojen takaisin saamista. Varsinkin kertaalleen varastettujen tietojen palautuminen ei takaa, ettei rikollisilla edelleen olisi kopiota hallussaan. Rikollisten vaatimuksiin suostumista tehokkaampaa onkin päämäärätietoinen varautuminen ja mahdollisesta hyökkäyksestä palautumisen harjoittelu.

Kiristyshaittaohjelmahyökkäyksen voi jakaa karkeasti neljään vaiheeseen. Vaiheet ovat kohteen verkkoon pääsy, verkon kartoitus ja leviäminen, tietojen varastaminen, tietojen salaaminen ja kiristys.

Kiristyshaittaohjelmat ovat osa järjestäytynyttä rikollisuutta

Hyvin toimivien kiristyshaittaohjelmien kehittäminen vaatii paljon resursseja ja on vaikeampaa kuin itse hyökkäyksen toteuttaminen. Suuri osa nykyisistä kiristyshaittaohjelmien kehittäjistä onkin siirtynyt kumppanuusmalliin, eli "Ransomware-as-a-Service" RaaS-palveluun. Mallissa kiristyshaittaohjelman kehittäjä värvää muita rikollisia "tytäryhtiöksi" ja tarjoaa heille maksua vastaan kehittämänsä ohjelman käyttämistä hyökkäyksissä. Jos hyökkääjä saa uhrin maksamaan lunnaat, menee niistä tietty prosenttiosuus kiristyshaittaohjelman RaaS-palveluna tarjonneelle kehittäjälle. Myös valtiollisten toimijoiden on havaittu käyttävän Lockbit-kiristyshaittaohjelmaa.

Tytäryhtiöt tunnistavat potentiaaliset uhrit ja hankkivat pääsyn uhrin järjestelmiin esimerkiksi haavoittuvaa tietokonejärjestelmää hyväksikäyttämällä. Toinen vaihtoehto on ostaa varastetut kirjautumistiedot pimeiltä markkinoilta.

Osana kyberrikollisuuden järjestäytymistä ovat syntyneet niin sanotut "initial access broker"-toimijat, jotka varastavat massiivisia määriä kirjautumistietoja ja myyvät niitä toisille rikollisille. Itse kiristyshaittaohjelmahyökkäyksen toteuttaja voi siis ostaa lähes kaiken tarvitsemansa muilta rikollisilta. RaaS-palvelumalli vaikeuttaa hyökkäysten attribuutiota, sillä hyökkäyksen voi toteuttaa teoriassa kuka tahansa.

Palvelumallin kehittämisen lisäksi kaksois- ja kolmoiskiristäminen ovat nykyisin yleistyneet. Uusien kiristystapojen yleistyminen on suoraa seurausta organisaatioiden varautumisen parantumisesta. Rikolliset ovat huomanneet, että uhriorganisaatiot ovat yhä useammin haluttomia maksamaan lunnaita ja pystyvät palauttamaan toimintakykynsä varmuuskopioista. Kaksoiskiristys tarkoittaa tilannetta, jossa tietojen salaamisen lisäksi hyökkääjä uhkaa varastettujen tietojen vuotosivustolla julkaisemisella. Kolmoiskiristys tarkoittaa tilannetta, jossa lunnasvaatimusta tehostetaan palvelunestohyökkäyksillä tai uhkailemalla kolmansia osapuolia, kuten uhriorganisaation asiakkaita.

Akira ja Lockbit ovat kiristyshaittaohjelmien historian tuotos

Akira ja Lockbit ovat kumpikin hyviä esimerkkejä nykyaikaisesta kiristyshaittaohjelmatoimijasta. Kummankin juuret ovat syvällä 2000-luvun kiristyshaittaohjelmatoiminnassa ja siten ovat seuranneet tämän rikollisuuden alalajin yleisiä kehityslinjoja. Ne kumpikin toimivat RaaS-palveluina ja hyödyntävät sensitiivisten tietojen varastamista ja vuotosivustoja kiristyksen tehostamiseen.

Lockbit on pitkään käytössä ollut ja jokseenkin järjestelmällisesti jatkokehitetty kiristyshaittaohjelma

Lockbit havaittiin ensimmäisen kerran vuonna 2019, ja vuonna 2023 se oli käytetyin kiristyshaittaohjelma Yhdysvalloissa ja Euroopassa. Ohjelman uusin pääversio 3.0 havaittiin ensimmäisen kerran syksyllä 2021. Sen jälkeen on havaittu myös uudempia Lockbit-ohjelman variantteja, joita on ilmeisesti kehitetty hyökkäysten mahdollistamiseksi laajempaan määrään eri käyttöjärjestelmiä.

Lockbit-ohjelman pitkä kehityshistoria näkyy myös ohjelman tehokkuudessa. Ohjelma on suojattu tehokkaasti tunnistamista ja analysointia vastaan. Lockbit 3.0 on salausnopeudeltaan yksi nopeimmista kiristyshaittaohjelmista ja sen käyttämä salausalgoritmi on yhdistelmä RSA-2048 ja AES-256 algoritmeja, joten sen purkaminen on erityisen vaikeaa. Lisäksi Lockbit 3.0 on kehitetty aktivoitumaan ja leviämään itsenäisesti, joten hyökkääjän ei tarvitse tuntea uhrin ympäristöä kovinkaan hyvin. Ohjelma leviää verkossa laajalle, salaa tiedostot ja vaatii lunnaita ilman ihmisen aktiivista osallisuutta. Automaattisen hyökkäyksen on havaittu keskeytyvän, mikäli haittaohjelma havaitsee kohdejärjestelmässä olevan käytössä venäjä tai sen sukuinen kieli.

Helmikuussa 2024 Lockbitin verkkoinfrastruktuuria vastaan toteutettiin massiivinen ja monikansallinen poliisioperaatio. Kuukausia kestäneessä operaatio Cronoksessa useita ryhmän palvelimia ympäri maailmaa takavarikoitiin ja poistettiin käytöstä. Kaksi Lockbit toimijaa pidätettiin Puolassa ja Ukrainassa. Useita kryptovaluuttalompakoita jäädytettiin. Myös ryhmän vuotosivusto ajettiin alas. Operaatiossa kerättiin massiiviset määrät dataa, jonka tutkinnat ovat edelleen käynnissä. Vaikuttavasta operaatiosta huolimatta Lockbit on pystynyt rakentamaan infrastruktuuriaan uudelleen ja jatkamaan toimintaansa.

Jatkossakin Lockbit lienee yksi maailman merkittävämpiä kiristyshaittaohjelmia. Todennäköisimmin ohjelman edelleen kehittäminen jatkuu tulevaisuudessakin. Tämä vaatii puolustajilta valppautta ja mukautumiskykyä. Lockbit ei kuitenkaan ole todennäköisin kiristyshaittaohjelma Suomessa, sillä pääsääntöisesti sitä käyttävät hyökkääjät ovat taloudellisesti motivoituneita. Moniin Euroopan maihin ja Yhdysvaltoihin verrattuna Suomi on talousalueena pienempi ja monet palvelut ovat julkisrahoitteisia. Mahdollisia kohteita Suomessa ovat pk-yritykset esimerkiksi teollisuuden, koulutuksen, kaupan, tai logistiikan aloilla. Tunnetuimpia Lockbit tapauksia Suomessa on Keudaan vuonna 2022 kohdistunut höykkäys, josta Keuda on jakanut esimerkillisesti tietoa myös julkisuuteen.

Akira on varsin uusi kiristyshaittaohjelma, joka havaittiin ensimmäisen kerran kesällä 2023

Akira nousi viime vuoden aikana nopeasti merkittäväksi toimijaksi maailmanlaajuisesti. Akira on useissa julkisissa raporteissa yhdistetty aiemmin merkittävään kiristyshaittaohjelmaryhmä Contiin, joka hajosi vuonna 2022 yhden sen sisäpiiriläisen vuodettua ohjelman lähdekoodin ja organisaation sisäisiä keskusteluja ja ohjeita. Conti-ryhmän hajottua sen jäsenet ovat hajaantuneet eri kiristyshaittaohjelmaryhmiin. Akira kiristyshaittaohjelman ohjelmistokoodista ja toiminnasta on löydettyä merkittäviä yhtäläisyyksiä Contin kanssa. Akira käyttää pitkälti samoja työkaluja ja neuvottelutekniikoita kuin Conti. Toisaalta Contin sisäpiiriläisen vuodon johdosta Contin toimintatapoja voi imitoida myös täysin heihin liittymätön toimija. Lunnasmaksuissa käytettyjä kryptovaluuttojen liikkeitä seuraamalla ja analysoimalla Akiralle maksettuja lunnaita on voitu yhdistää aiemmin Contin hallussa olleisiin kryptovaluuttalompakoihin. Useiden analyysien perusteella on hyvin todennäköistä, että nämä toimijat liittyvät toisiinsa.

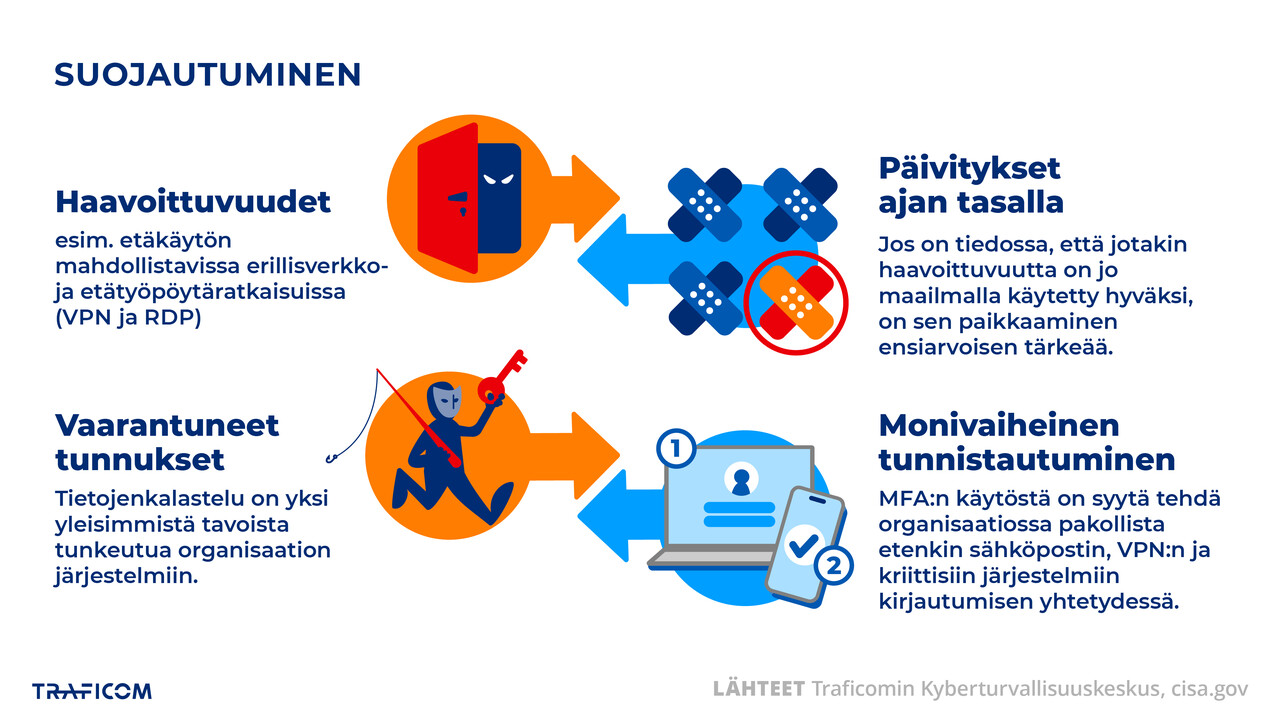

Akira oli erityisen aktiivinen Suomessa vuoden 2023 lopulla. Kohteet Suomessa ovat olleet pääsääntöisesti isoja teollisuuden ja logistiikan organisaatioita. Kyberturvallisuuskeskuksen havaintojen perusteella Akira kiristyshaittaohjelmahyökkäyksissä on korostunut pääsy uhrin verkkoon huonosti suojatun VPN-palvelun kautta. Isossa osassa tapauksia hyökkäyksen ensivaiheen sisäänpääsy on onnistunut päivittämättömissä laitteissa olevia haavoittuvuuksia hyödyntämällä tai aiemmin haltuun saaduilla tunnuksilla, joilla ei ole ollut käytössä monivaiheista tunnistautumista.

Vuoden 2023 loppupuolella kyseessä olivat Ciscon VPN-toteutukset, joista löydetty haavoittuvuus mahdollisti väsytyshyökkäyksen (brute force attack) käytön toimivien VPN-tunnusten etsintään. Hyökkäyksellä ei kuitenkaan voinut ohittaa monivaiheista tunnistautumista.

Syksyllä 2024 Akiran on raportoitu hyväksikäyttävän SonicWall SSL VPN -tuotteen haavoittuvuutta käyttäjätilien murtamiseen ja sisäänpääsyyn organisaation verkkoon. Haltuun saadut käyttäjätilit ovat olleet paikallisia eikä niille olla otettu käyttöön monivaiheista tunnistautumista. Julkaisimme syyskuun alkupuolella haavoittuvuudesta tiedotteen.

Sisäänpääsyn jälkeen Akira levittäytyy kiristyshaittaohjelmille tyypillisesti uhrin verkkoon. Poikkeuksellista Akirassa on se, että hyökkääjä etsii organisaatiolle kriittisten laitteiden lisäksi erityisesti varmuuskopioita. Monissa Akira tapauksissa hyökkääjä on todella nähnyt vaivaa kaikkien varmuuskopioiden löytämiseksi ja hävittämiseksi. Varmuuskopiointiin yleisesti käytetyt NAS-palvelimet (Network-Attached Storage) on murrettu ja tyhjennetty, kuten myös automaattiset nauhavarmistuslaitteet, ja lähes kaikissa tuntemissamme tapauksissa kaikki varmuuskopiot olikin menetetty. Varmuuskopioiden hävittäminen tekee hyökkäyksestä palautumisesta vaikeaa ja saattaa vaikuttaa uhrin halukkuuteen lunnaiden maksamiseen.

Varmuuskopioiden hävittämisen lisäksi Akira toimijat varastavat sensitiivisiä tietoja uhriltaan kaksoiskiristämistä varten. Akiran on havaittu tekevät erityisen tarkkaa tietojen suodatusta ja käyttävän paljon vaivaa oikeasti kriittisten ja sensitiivisten tietojen löytämiseen ja varastamiseen. Täten hyökkääjä pyrkii varmistumaan kiristyksensä tehokkuudesta.

Varautuminen ennaltaehkäisee hyökkäyksiä ja helpottaa niistä palautumista

Ajantasaiset suojautumistoimet ja hyökkäyksiin varautuminen ovat parhaita keinoja hyökkäysten torjumiseen sekä niiden vaikutuksista palautumiseen. Kuten kiristyshaittaohjelmahyökkäysten karkeasta kulusta voi huomata, kuuluu hyökkäykseen monta eri vaihetta, joiden jokaisen tulee onnistua, jotta hyökkääjä saisi haluamansa, eli lunnasrahat. Tämä tarjoaa puolustajille monta mahdollisuutta torjua hyökkäys sen alkuvaiheista itse kiristykseen. Tietojen salaamiseen saakka onnistuneesti toteutettu hyökkäys on rikollisille arvoton, mikäli uhri ei maksa lunnaita.

Hyökkäyksen ensivaiheen sisäänpääsyä vastaan tärkeimmät suojautumiskeinot ovat laitteiden nopea päivittäminen ja monivaiheisen tunnistautumisen käyttöönotto. Näiden ansiosta hyökkääjä ei pääse hyödyntämään ohjelmistohaavoittuvuuksia tai varastettuja tunnuksia.

Hyökkäyksen myöhemmissä vaiheissa korostuvat organisaation verkon rakenne, rajoitukset, ja valvonta. Verkkojen erottelun (network segmentation), tietojen salauksen ja tarkan pääsynhallinnan avulla organisaatiot voivat varmistua, että verkon hyökkäyspinta-ala ja kerrallaan hyökkäykselle altistuvat aineistot ovat mahdollisimman pieniä.

Zero trust -arkkitehtuuria tulisi hyödyntää verkkoa ja pääsyoikeuksia suunniteltaessa. Verkkoliikenteen suodatus tilallisen palomuurisäännön avulla estää luvatonta liikennettä ylittämästä verkon rajoja. Ylimääräiset VPN-yhteydet valvotussa verkkosegmentissä tulisi katkaista, sallien vain valtuutetut yhteydet.

Toimiva varmuuskopiointi on käytännössä ainut suojautumiskeino kiristyshaittaohjelman laukaisusta ja tietojen salauksesta palautumiseen. Varmuuskopiointi tulee tehdä säännöllisesti ja siinä tulee noudattaa 3-2-1 periaatetta. Se tarkoittaa, että tiedoista on kolme kopiota, alkuperäinen ja kaksi varmuuskopiota, kahdella eri tallennusvälineellä ja yksi kopioista sijaitsee maantieteellisesti toisaalla, erillään muusta organisaation verkosta. Varmuuskopioiden toimivuus tulee myös varmistaa ja tietojen palauttamista testata.

Tärkeää on myös henkilöstön koulutus. Tietoturvataitojen tulisi olla jokaisen työntekijän perustaito. Henkilöstöä on myös järkevää kouluttaa mahdollisen hyökkäyksen varalle. Erityisesti organisaation johdolle täytyy olla täysin selvää, miten toimitaan, jos normaalisti käytössä olevat järjestelmät eivät toimi. Hyökkäyksiin varautumista ja niistä palautumista täytyy myös säännöllisesti harjoitella. Harjoittelun avulla voidaan suunnitelmia testata ja parantaa. Hyökkäyksen sattuessa nopean reagoinnin lisäksi viiveetön yhteistyö viranomaisten kanssa on tärkeää.

Kyberturvallisuuskeskuksen palvelut auttavat varautumisessa

Kiristyshaittaohjelmahyökkäyksen sattuessa

Kiristyshaittaojelmahyökkäyksen havaitseminen on yleensä organisaatiolle merkittävä shokki. Hyökkääjän jättämä kiristysviesti ja toimimattomat järjestelmät voivat herättää paniikkia ja epätoivoa. Tärkeää olisikin pyrkiä toimimaan rauhallisesti ja harkitusti, parhaassa tapauksessa jo harjoiteltujen toimintatapojen mukaisesti. Organisaation johdolta tarvitaan ripeää ja päättäväistä toimintaa, sillä organisaatio siirtyy normaalista johtamisesta kriisijohtamiseen. Kiristyshaittaohjelmahyökkäyksen uhriksi joutuminen ei ole organisaation vika, eikä se aina johdu puutteellisista tietoturvatoimista.

Ensimmäiset minuutit kiristyshaittaohjelmahyökkäyksen vaikutuksien rajaamisessa ovat merkittävimmät. ICT- tai tietoturvahenkilöstö voi joutua tekemään kovia ratkaisuja, kuten ajamaan joitain palveluita alas tai irrottamaan niitä verkosta. On tärkeää valtuuttaa heidät suorittamaan tarvittavia rajoitustoimia itsenäisesti, sillä kriittisessä tilanteessa toimenpiteiden valtuuttaminen yksi kerrallaan voi viedä liikaa aikaa ja siten antaa ongelman laajeta entisestään.

Hyökkäyksen uhriksi joutuessa viranomaiset kannattaa ottaa prosessiin mukaan mahdollisimman pian. Minimaalinen ensi-ilmoitus tapahtuneesta tulisi tehdä välittömästi. Lisätietoja voi jakaa myöhemminkin. Voimme auttaa luottamuksellisesti vahinkojen rajoittamisessa, tapahtuman analysoinnissa ja palautumistoimenpiteissä. Tapauksista kannattaa myös tehdä aina rikosilmoitus poliisille. Yhdenkään suomalaisen organisaation ei tarvitse jäädä yksin kiristyshaittaohjelmatapausten kanssa. Sen lisäksi, että viranomaiset auttavat hätätilanteessa, voidaan tapauksesta saatujen tietojen avulla varoittaa ja auttaa myös muita organisaatioita.

Tapauksen jatkoseuranta ja tiedon jakaminen akuutin kriisitilanteen jälkeenkin on tärkeää. Jatkoilmoitukset tapauksen edistymisestä voi lähettää esimerkiksi kuukausi ja kolme kuukautta tapahtuneen jälkeen. Jos tapauksen selvitykseen on hankittu ulkopuolinen tietoturvatoimija, otamme mielellään vastaan heidän tapauksesta laatimia raportteja. Yhteydenpidon jatkaminen kriisitilanteen selvittyä edistää tapauksesta saatujen oppien jakamista ja siten Suomen kyberturvallisuuden kehittämistä.

Kyberturvallisuuskeskus muodostaa ymmärrystä Suomen kyberturvallisuustilanteessa muun muassa organisaatioiden antamien havaintoilmoitusten pohjalta. Kattava havainnoista ilmoittaminen Kyberturvallisuuskeskukselle mahdollistaa kyberturvallisuuden kehittämisen ja kokemuksista saatujen oppien jakamisen. Kyberturvallista Suomea ei rakenneta ilman tiivistä yhteistyötä kriisitilanteissakin.