Ett modem eller en router är en port till vårt hemnät. Därför är det särskilt viktigt att skydda dem. Apparaterna kan antingen vara separata eller så kan en apparat fungera både som ett modem och som en router. I denna anvisning går vi igenom grunderna för routrars informationssäkerhet för att du ska kunna skydda ditt hemnät och dina personliga uppgifter.

På den här sidan presenterar vi de viktigaste informationssäkerhetsinställningarna som du bör beakta i hemmets nätutrustning:

- Deaktivera möjligheten till hantering av routern på distans utanför det egna nätverket eller säkerställ att det är säkert.

- Byt standardlösenordet.

- Uppdatera utrustningen – aktivera automatiska uppdateringar.

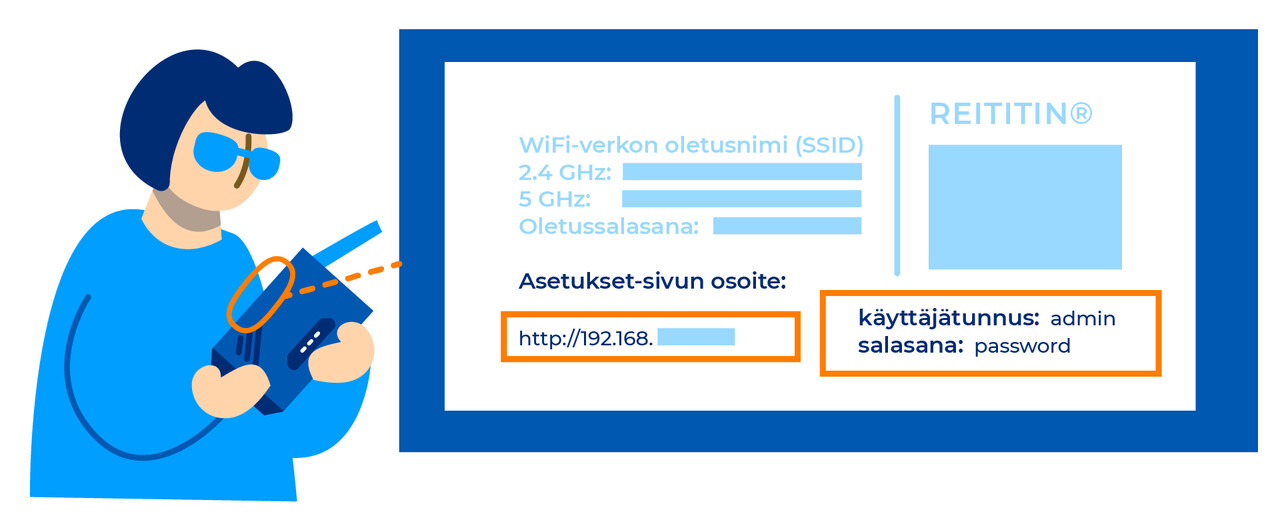

Routern kan hanteras via hanteringsportalen som du kan öppna genom att skriva routerns IP-adress i webbläsarens adressfält på din dator och logga in med ADMIN-användarkoden, som du hittar på routern. Beroende på routerns inställningar kan inloggningen i portalen kräva att datorn är kopplad till routerns nät. Du hittar IP-adressen för hantering av routern till exempel i routerns bruksanvisning eller etikett. Lösenordet står på routern, om du inte redan bytt det.

Varför skulle brottslingar vara intresserade av min utrustning eller mitt hemnät?

Brottslingar söker sårbarheter i nätet manuellt eller automatiserat. Kapad nätutrustning används exempelvis för att utföra överlastningsangrepp. Distribuerade överbelastningsattacker (DDoS, Distributed Denial of Service) genomförs ofta med kapad utrustning genom att styra den. Brottslingarna använder nätutrustning också för att dölja sina spår eller göra angrepp med en källadress i mållandet. Skadlig trafik från en inhemsk operatörs nät kan inte upptäckas lika lätt som skadlig trafik som klart härstammar från en utländsk adress. Överlastningsangrepp avvärjs ofta genom att tillfälligt förhindra trafik från utlandet. I detta fall upptäcks kapad inhemsk utrusting inte. Detta är ett bra exempel på varför en enskild kapad enhet i det inhemska nätet inte nödvändigtvis genast väcker uppmärksamhet i olika regler som används för att övervaka datatrafik.