Tietoturva Nyt!

Microsoft 365 -tunnukset ovat usein hyökkäysten kohteena Suomessa. Jos hyökkääjä saa haltuunsa käyttäjän tunnukset ja salasanan, hän pääsee murretulle käyttäjätilille samoilla oikeuksilla kuin oikea käyttäjä. Seuraukset voivat olla vakavia: mainehaittaa, laskutuspetoksia ja tietojenkalastelua organisaation nimissä, arkaluonteisten tietojen vuotaminen tai jopa koko organisaation tärkeiden tietojen päätyminen rikollisten käsiin. Tilien huolellinen suojaaminen ennakolta on aina ensisijainen tapa suojautua tietomurroilta. M365-tietomurroilta voidaan suojautua myös silloin kun hyökkääjällä on jo murretut tunnukset hallussaan. Tässä artikkelissa kerromme, miten voit suojautua tietomurroilta ennakolta ja jopa silloin, kun hyökkääjällä on jo murretut Microsoft 365 -tunnukset.

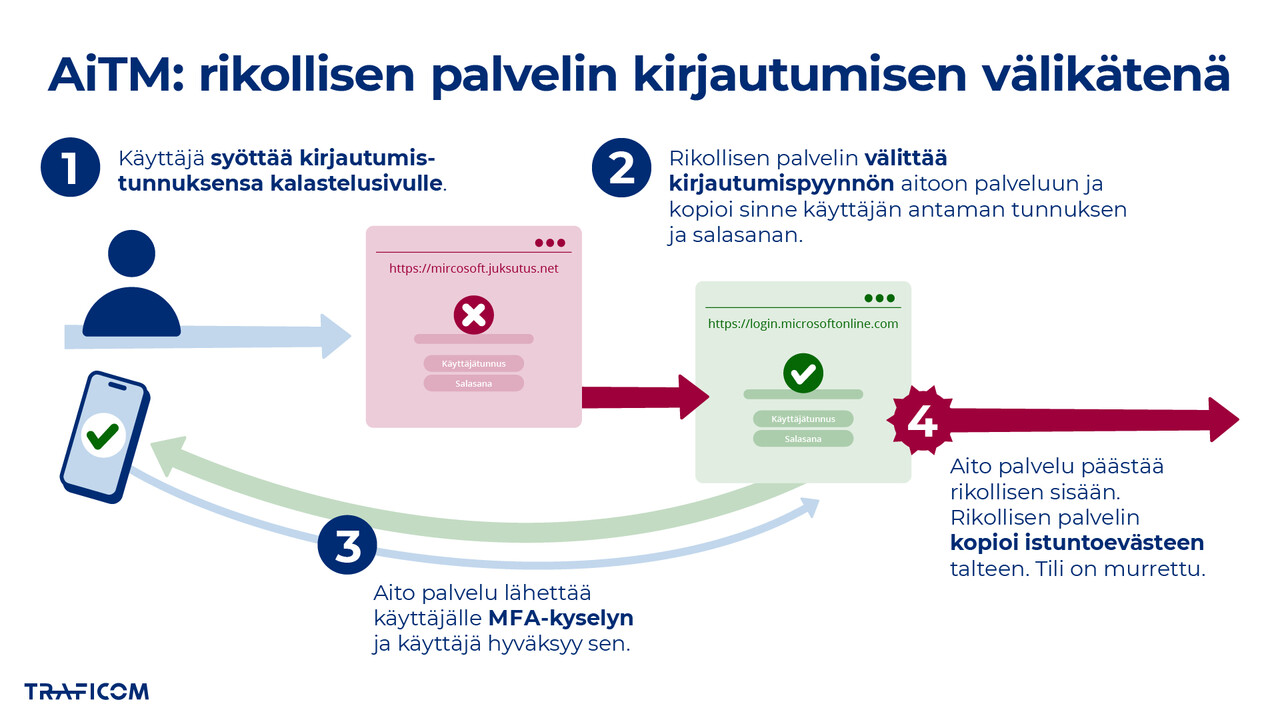

M365 -tunnukset ovat todella suosittu kohde tietojenkalastelulle, eivätkä perinteiset salasanat sekä monivaiheinen tunnistautuminen (MFA) enää yksin riitä estämään kalasteluhyökkäyksiä tai tietomurtoja. Salasanat ovat edelleen yksi suurimmista turvallisuusriskeistä, sillä ne ovat helppo kohde sieppauksille ja väärinkäytöksille.

Voit lisätä suojaa omaan Microsoft 365 -ympäristösi seuraavilla keinoilla:

- Salasanattomat kirjautumismenetelmät, kuten FIDO2-avainperustainen tunnistautuminen (esimerkiksi Windows Hello for Business) vähentävät merkittävästi riskiä sille, että tunnukset tai MFA-koodit joutuvat vääriin käsiin. Enable passkeys (FIDO2) for your organization (Ulkoinen linkki)

- Monivaiheinen todennus (MFA) on edelleen välttämätön, sillä se mahdollistaa ehdollisen käytön avulla tiukemmat kirjautumisvaatimukset. Verkossa henkilön tunnistaminen vaatii aina useampaa kuin yhtä todentamismenetelmää, jotta varmistutaan oikeasta käyttäjästä.

Vaikka hyökkääjällä olisi jo käyttäjän tunnukset ja hyväksytty MFA-istuntoeväste hallussaan, ehdolliset käyttöoikeudet voivat estää pääsyn organisaation Microsoft 365 -ympäristöön, jos kirjautuminen ei täytä asetettuja turvavaatimuksia.

Ehdollisten käyttöoikeuksien käyttöönottolla voit havaita ja estää tietomurron

Ehdolliset käyttöoikeuskäytännöt (Conditional Access Policies) toimivat palomuurin tavoin. Voit määrittää, millä ehdoilla Microsoft 365 -ympäristöösi voidaan kirjautua. Ehdollisilla käyttöoikeuskäytäntöjen avulla voit hallita, mistä laitteista tai sijainneista käyttäjät voivat käyttää resurssejasi ja voit määrittää, mitä todennusmenetelmiä niiden käyttämiseen vaaditaan. Ehdollisilla käyttöoikeuksilla tarkoitetaan jos-niin -lausekkeita. Ehtolausekkeiden avulla voidaan päättää, mitä käyttöoikeuksien hallintamenetelmiä käytetään eri tilanteissa. Käytäntö voi vaatia lisätodennusta tai estää käyttöoikeuden kokonaan.

Azuren ehdollisen käyttöoikeuden käytännöt voivat käyttää monenlaisia signaaleja eri lähteistä määrittääkseen, mitä käytäntöä niiden tulisi valvoa. Näitä signaaleja ovat seuraavat:

- Käyttäjä, ryhmän jäsenyys tai rooli (pääkäyttäjien tai etuoikeutetut roolit)

- Laitteen tila – Perustuu (ei-)yhteensopiviin laitteisiin, laitealustaan

- Sijainti – Luotettavat tai maa-/aluekohtaiset IP-alueet

- Sovellus – Suodata käytännöt tietyille sovelluksille tai selaimille

- Käyttäjäriski – Käytännön noudattaminen käyttäjän riskitason perusteella

- Kirjautumisriski – Perustuu reaaliaikaiseen ja laskennalliseen riskien havaitsemiseen

Yllä mainittuja signaaleja voidaan käyttää käytäntöjen päätöksenteossa päättämään siitä, myönnetäänkö käyttäjälle käyttöoikeudet vai tarvitaanko lisätodennusta. Käyttöoikeuksien hallinnan osalta vaihtoehdot ovat seuraavat:

Myönnä käyttöoikeus edellyttäen:

- MFA – Tämä tarkoittaa, että käyttäjän on suoritettava MFA-pyyntö päästäkseen resurssiin. Voit asettaa todennuksen vahvuuden (tekstiviesti, salasanaton MFA tai tietojenkalastelulta suojattu MFA).

- laite on yhteensopiva

- laite on liitetty Microsoft Entra -hybridilaitteeseen

- tapahtuma vastaa sovelluksen suojauskäytäntöä

- edellytä salasanan vaihtoa – Käytä vaihtoehtoa "Salasanan vaihto pakollinen". Toimii vain yhdessä MFA:n kanssa.

Ehdollisten käyttöoikeuskäytäntöjen parhaat käytännöt

On tärkeää suunnitella ja dokumentoida nimeämiskäytännöt ehdollisille käyttöoikeuskäytännöille, koska selkeät nimet helpottavat hallintaa ja näkyvyyttä.

Ennen ehdollisten käyttöoikeuskäytäntöjen käyttöönottoa on Microsoft Entrassa luotava kaksi hätäkäyttötunnusta. Nämä tunnukset toimivat varmuuskopiona tilanteissa, joissa normaalit järjestelmänvalvojan tunnukset eivät ole käytettävissä. Hätäkäyttötunnukset tulee rajoittaa lähes kaikkien ehdollisten käyttöoikeuskäytäntöjen ulkopuolelle, koska ne ovat tarkoitettu ainoastaan poikkeustilanteisiin. Tämä on usein välttämätöntä, sillä normaalit tunnukset voivat olla estettyjä esimerkiksi epäluotettavista sijainneista kirjautumisen vuoksi. Hätäkäyttötunnuksen ei tule olla kenenkään päivittäisessä käytössä ja sitä tulee käyttää vain kriittisissä tilanteissa, kuten esimerkiksi:

- Järjestelmänvalvojan pääkäyttäjätunnus on lukkiutunut virheellisen ehdollisen käyttöoikeuskäytännön vuoksi.

- Monivaiheinen todennus (MFA) ei toimi esimerkiksi matkapuhelinverkon katkoksen takia.

Microsoftin valmiit mallipohjat ovat hyvä lähtökohta ehdollisten käyttöoikeuskäytäntöjen osalta. Ne tarjoavat hyvän perustan Microsoft 365 -ympäristösi suojaamiseen. Mallipohjien lisäksi suosittelemme seuraavia käytäntöjä:

- Estä pääsy kaikista muista, paitsi erikseen sallituista maista: Tässä käytännössä käytetään nimettyä sijaintia, johon on määritelty maat, joista käyttäjät kirjautuvat. Kaikki muut maat estetään.

- Estä palvelutunnukset kaikista sijainneista, paitsi luotetuista IP-osoitteista: Jos käytät palvelutunnuksia yhdistämään paikalliset sovellukset Microsoft 365:een, voit rajoittaa pääsyn ainoastaan luotettuihin IP-osoitteisiin.

- Estä vieraiden pääsy muihin pilvisovelluksiin, poislukien Office 365:n, Oma profiilin ja SharePoint Onlinen: Vieraiden tulisi olla oikeutettuja ainoastaan niihin sovelluksiin, joita he tarvitsevat. Yleensä nämä ovat vain edellä mainitut sovellukset. Estä pääsy kaikkiin muihin pilvisovelluksiin.

- Vaatimus ylläpitäjille käyttää ainoastaan yhteensopivia laitteita: Jos sinulla on laitteiden yhteensopivuuskäytäntöjä, rajoita pääsy ylläpitoportaaleihin ainoastaan yhteensopivilta laitteilta.

- Vaatimus Microsoft Entra hybrid-liitetyille laitteille: Jos kaikki käyttäjät käyttävät yrityksen omistamia laitteita ja käytät paikallista Active Directoryä, voit rajoittaa pääsyn ainoastaan hybrid-liitetyille laitteille. Tämä vaatimus voidaan asettaa joko vain ylläpitoportaaleille tai lisätä turvatietojen muuttamisen edellytykseksi.

- Estä pääsy käyttämättömiltä alustoilta: Tälle käytännölle on jo valmis mallipohja, mutta suositus on rajoittaa pääsy ainoastaan niille alustoille, joita organisaatiosi käyttää. Jos käyttäjät eivät esimerkiksi käytä Linuxia tai macOS:ää, ei ole tarvetta sallia pääsyä näiltä laitteilta.

Jos sinulla on Entra ID P2, Kyberturvallisuuskeskus suosittelee luomaan myös seuraavat käytännöt:

- Estä korkean riskin kirjautumiset

- Estä korkean riskin käyttäjät

- Vaatimus MFA:lle matalalle ja keskitasoiselle kirjautumisriskille

- Vaatimus MFA:lle matalalle ja keskitasoiselle käyttäjäriskille

Nämä käytännöt hyödyntävät kirjautumis- ja käyttäjäriskitasoja, jotka ovat osa Entra Identity Protectionia. Se määrittää riskitason (matalan, keskitason tai korkean) eri parametrien, kuten IP-osoitteen ja laitteen tilan perusteella.

Ehdollisten käyttöoikeusien käyttöönotto voi tuntua monimutkaiselta ja todella isolta tehtävältä, mutta tämä kannattaa aloittaa suunnitellusti ja pienin askelin. Käynnistä ensin peruskäytännöt ja laajenna niitä vasta, kun ne toimivat moitteettomasti. Testaa ensin käytännöt testitunnuksella, sitten pienemmällä käyttäjäryhmällä ja sitten vasta lopuille käyttäjille. Älä ota käyttöön liian montaa uutta käytäntöä kerralla, sillä se vaikeuttaa mahdollisten ongelmien selvittämistä. Muistathan laittaa poikkeuksiin aina hätäkäyttäjätunnuksen ja palvelutilit sääntöihin. Tämä säästää paljon aikaa, jos käyttöönotossa tapahtuu virheitä tai ongelmia ilmaantuu.

Määritä, mistä Microsoft 365:seen voidaan kirjauta

Määritetyt sijainnit ovat tärkeä osa ehdollisten käyttöoikeuskäytäntöjen luomista. Niiden avulla voit määritellä maita tai IP-osoitealueita, joita käytetään ehtona käytännöissä. Yleinen käytäntö on estää pääsy Microsoft 365:een kaikista maista lukuunottamatta niitä maita, joissa organisaatiosi käyttäjät työskentelevät. Voit luoda tämän käytännön määrittämällä maat nimetyissä sijainneissasi. Toinen vaihtoehto on lisätä toimistojesi julkiset IP-osoitteet nimettyihin sijainteihin. Näin voit vähentää kirjautumistiheyttä esimerkiksi näistä sijainneista.

Vaikka Microsoft suosittelee vahvasti ehdollisten käyttöoikeuskäytäntöjen käyttöä, ne eivät kuulu kaikkiin Microsoft 365 -lisensseihin. Ehdollisten käyttöoikeuskäytäntöjen käyttö Microsoft 365:ssä edellyttää vähintään Microsoft Entra ID P1 -lisenssiä. Tämä lisenssi sisältyy esimerkiksi Microsoft 365 Business Premiumiin ja Microsoft Office 365 E3:een.