Tässä artikkelissa käsittelemme Entra ID:n hakemiston ja käyttäjän hallintaan liittyviä asetuksia.

Microsoft tuo jatkuvasti pilvipalveluihinsa uusia päivityksiä, mukaan lukien tietoturvaominaisuuksia ja muita toiminnallisuuksia. Näitä päivityksiä kannattaa aktiivisesti seurata, jotta tiedätte, milloin ja miten ne näkyvät omassa Entra ID (aiemmin Azure Active Directory) ja Microsoft 365 -tilauksessanne. Nämä asetukset tulisi tarkistaa vähintään puolen vuoden välein Microsoft 365 -tilauksen Entra ID:n asetuksista, ellei organisaation Microsoft 365 -tilauksen päivityksiä muuten seurata jatkuvasti.

Huomioitavaa on, että uudet ominaisuudet otetaan usein käyttöön oletuksena melko matalalla tietoturvatasolla. Siksi Entra ID ja Microsoft 365 -tilauksen ylläpitäjän vastuulla on varmistaa, että palveluiden asetukset vastaavat organisaation tietoturvapolitiikan vaatimuksia.

Entra ID -hallintaportaali

Microsoft Entra ID (aiemmin Azure Active Directory) on Microsoftin pilvipohjainen identiteetin ja käyttöoikeuksien hallintapalvelu, joka on olennainen osa Microsoftin pilvipalveluympäristöä. Sen kautta organisaatiot hallitsevat pääsyä erilaisiin resursseihin ja sovelluksiin.

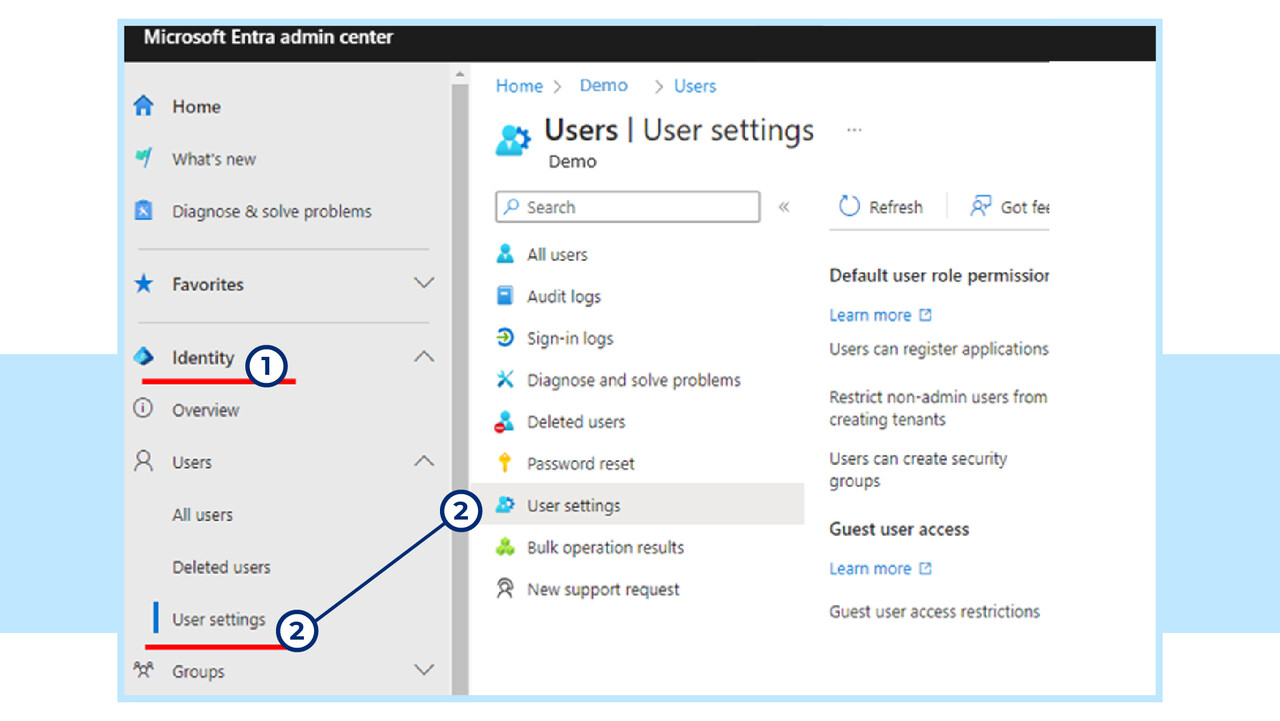

Käyttäjän oletusoikeudet Entra ID:ssä

Tarkastellaan ensin läpi Microsoftin määrittelemät oletusoikeudet käyttäjille. Microsoft 365 tai Entra ID:n pääkäyttäjä voi tarkastella ja muuttaa näitä asetuksia organisaation tietoturvapolitiikan mukaiseksi.

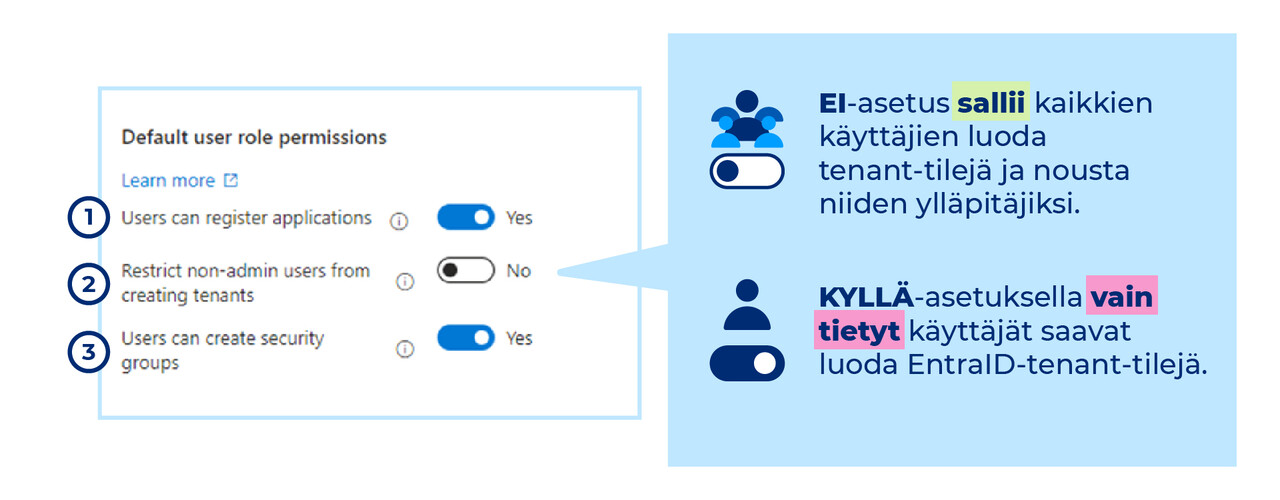

Register applications: oletuksena Entra ID:ssä sallitaan käyttäjän asentaa sovelluksia Azureen ja Microsoft 365 -ympäristöön. Suositus on, ettei member user -tunnuksella voi asentaa sovelluksia Azureen ja Microsoft 365 -ympäristöön. Sovelluksen asennuksen ja käyttöönoton tulisi tehdä Azuren- tai Microsoft 365 -ylläpitäjä tai kyseisessä vastuuroolissa olevan henkilö. Ylläpitäjät voivat tarkistaa sovelluksen, että se on organisaation tietoturvapolitiikan mukainen, sekä että organisaatiolla on riittävät lisenssit sovelluksen käyttöön.

Restrict non-admin users from creating tenants tarkoittaa, että estetään käyttäjä luomasta Microsoft 365 ja Azure -tenantti. Suositus on, että tässä on asetuksena Kyllä, eli rajoitetaan uuden tenantin luonti vain ylläpitäjille. Kun uusi Microsoft 365 ja Azure -tilaus luodaan, luojasta tulee sen Microsoft -tilauksen pääkäyttäjä, eikä siihen kopioidu mitään asetuksia Microsoft 365 tai Azure -tenantista.

User can create security groups tarkoittaa, että Member user -tunnuksella voi luoda tietoturvaryhmiä. Oletuksena on sallia tietoturvaryhmien luominen ja oikeuksien myöntäminen ryhmän jäsenille. Näitä ryhmiä käytetään sovellusten tai resurssien oikeuksien hallitsemiseen. Suositus on, ettei member userilla olisi oikeuksia luoda tietoturvaryhmiä, vaan tietoturvaryhmien luonti oikeus on vain ylläpitäjällä. Käyttäjällä, eli ylläpitäjän tunnuksella tulee olla vähintään käyttäjien järjestelmänvalvoja (User Administrator) rooli, että voi luoda tietoturva ryhmiä.

Vierailijoiden käyttöoikeudet

Microsoft Entra ID -vierailijatunnus (guest) on käyttäjätunnus, joka on tarkoitettu käyttäjille, jotka eivät ole organisaation sisäisiä työntekijöitä. Nämä tunnukset mahdollistavat ulkopuolisten käyttäjien turvallisen ja hallitun pääsyn organisaation resursseihin, kuten sovelluksiin, tiedostoihin ja palveluihin. Vierailijoiden (guest) käyttäjien tunnuksille tulee olla suunniteltu elinkaaren hallintaprosessi.

Vierailijatunnukset ovat yleensä käytössä seuraavissa tilanteissa:

- Yhteistyökumppanit: Ulkopuoliset yritykset tai yhteistyökumppanit, jotka tarvitsevat pääsyä tiettyihin resursseihin tai tiedostoihin.

- Asiakkaat: Asiakkaat, jotka tarvitsevat pääsyä tiettyihin palveluihin, sovelluksiin tai tiedostoihin.

- Sopimuspalvelu: Ulkopuoliset sopimuspalvelut, jotka tarvitsevat pääsyä tiettyihin resursseihin.

Vierailijatunnukset voivat olla rajoitettuja tiettyihin resurssien käyttöoikeuksiin, ja niiden käyttöä voidaan valvoa ja hallita organisaation turvallisuuspolitiikoiden mukaisesti.

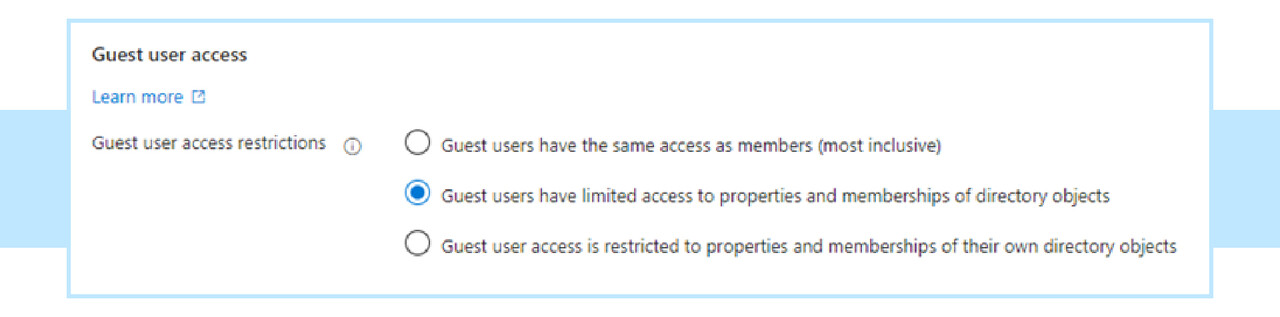

Vierailijoiden oikeuksia organisaation Entra ID:hen ja Microsoft 365 palveluihin voidaan hallita myös Entra ID:n User Settings -välilehdellä. Tämän asetuksen avulla määritetään, mitä vierailija voi nähdä Entra ID:ssä. Käyttöoikeustasot ovat seuraavat:

| Käyttöoikeustaso | Selitys |

| Sama kuin jäsenkäyttäjillä (Member user) | Vierailla on sama käyttöoikeus Microsoft Entran resursseihin kuin jäsenkäyttäjillä. Jäsenkäyttäjällä tarkoitetaan käyttäjää, joka on osa organisaation hakemistoa, ja jolla on käyttäjätunnus tässä hakemistossa. Member userit ovat yleensä työntekijöitä, sopimuspalveluja tai muita henkilöitä, joille on myönnetty oikeudet organisaation resurssien ja palveluiden käyttämiseen. Heillä on usein myös käytössä Microsoft-lisenssit sovelluksiin. |

| Rajoitettu pääsy (oletus) | Vieraat voivat nähdä ja selata käyttäjiä ja ryhmiä, myös piilotettuja, joiden jäseniä he ovat, tai hakea käyttäjiä tai ryhmiä objektitunnuksien perusteella. |

| Rajoitettu pääsy (suositus) | Vieraat eivät voi selata tai nähdä käyttäjiä tai ryhmiä, ja he näkevät vain ne ryhmät, joihin he itse kuuluvat. |

Vierailijatunnuksia voidaan lisätä ryhmiin, joko Teams, SharePoint, Microsoft 365 tai Entra ID:n tietoturva ryhmiin. Oletuksena vierailijoilla on mahdollisuus nähdä ryhmien jäsenet ryhmästä, jos he itse ovat sen ryhmän jäsen. Vierailijat voi nähdä teknisestikin piilotetun ryhmän jäsenet, jos kyseessä Microsoft 365 ryhmä, jota käytetään Teamssissä tai Outlookissa. Vierailijat eivät näe oletuksena Entra ID:n tietoturva ryhmiä.

Vierailijoiden oikeuksia on hyvä rajoittaa, jos heidän ei haluta näkevän kaikkia käyttäjiä, ryhmiä tai ryhmien jäseniä. Suositus on rajoittaa vierailijoiden mahdollisuutta nähdä muita käyttäjiä Entra ID:stä tai muista Microsoft 365 -palveluista. Vierailijoiden oikeuksia määritellään myös palvelukohtaisest, esimerkiksi Microsoft Teamsissa on lisää asetuksia vierailija tunnukselle.

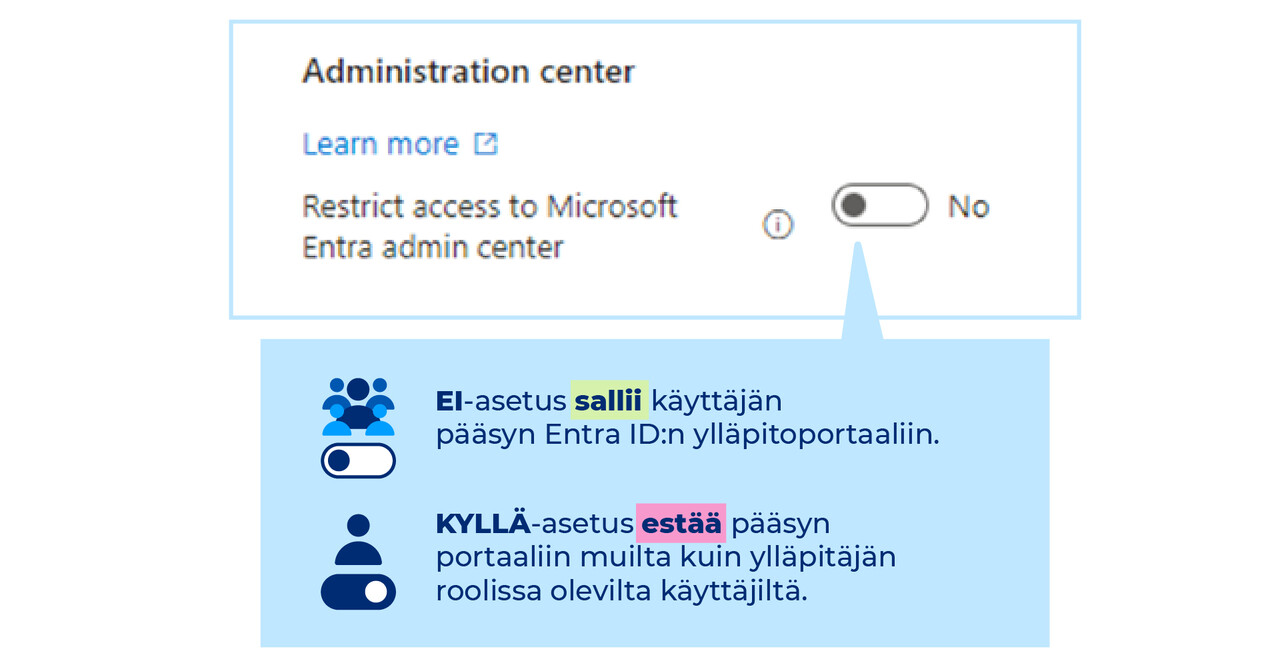

Entra ID -hallintaportaalin pääsyn rajoittaminen

Entra ID -hallintaportaaliin pääsy on oletuksena sallittu käyttäjille. Pääsyä voi rajoittaa niin, että vain hallintaroolilla tai pääkäyttäjillä on pääsy Entra ID -hallintaportaaliin. Lisäksi Microsoft suosittelee käyttämään ehdollista pääsyä, joka kohdistuu Windows Azure Service Management API-rajapintoihin, ja rajoittaa pääsyä muilta kuin järjestelmänvalvojilta.

- Ei - sallitaan käyttäjien selata Microsoft Entra ID -hallintaportaalia.

- Kyllä - rajoitetaan käyttäjien pääsyä ja Microsoft Entra -hallintaportaalin selaamista. Käyttäjät, jotka ovat ryhmien tai sovellusten omistajia, eivät voi käyttää Azure-portaalia omistamiensa resurssien hallintaan.

- Ei rajoita pääsyä Microsoft Entra -tietoihin PowerShellin, Microsoft Graph API:n tai muiden asiakkaiden, kuten Visual Studion, kautta.

- Ei rajoita pääsyä pääkäyttäjiltä, tai jos käyttäjälle on annettu mukautettu rooli, esimerkiksi globaali lukian rooli.

Entra ID -hallintaportaaliin pääsy suositellaan tarkistettavaksi organisaation tietoturvapolitiikan mukaisesti. Erilaisille organisaatioille on erilaisia asetuksia ja tietoturvavaatimuksia, kuten Entra ID -hallintaportaaliin pääsy (Ulkoinen linkki) Microsoft Entra admin center -portaaliin. Oppilaitosten tulee tehdä tässä erilaisia asetuksia kuin organisaatioiden, joissa on vain organisaation käyttäjiä.

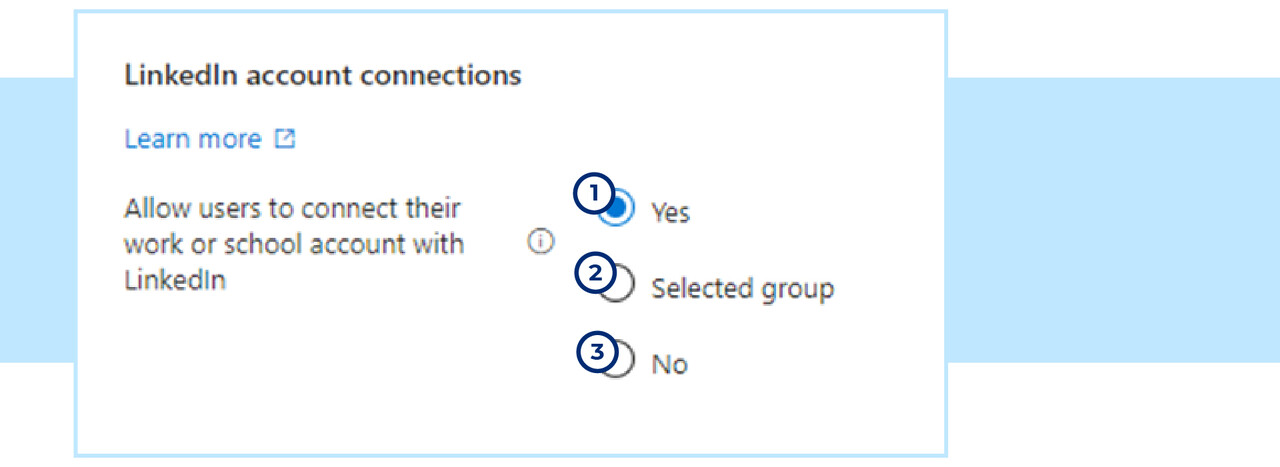

LinkedIn-tilin yhdistäminen

Tämän asetuksen avulla organisaation käyttäjille voidaan myöntää oikeus yhdistää oma Microsoft-työ- tai koulutili LinkedIn-tiliin Microsoft Entra ID:n kautta. Tässä annetaan Microsoftille ja käyttäjälle lupa jakaa LinkedInille seuraavat tiedot:

- Profiilitiedot - sisältää käyttäjän tilitiedot, valokuva- ja yhteystiedot.

- Kalenteritiedot – sisältää kalentereissa olevat kokoukset, niiden ajat, sijainnit ja osallistujat.

- Kiinnostuksen kohteiden tiedot – sisältää tiliin liittyvät kiinnostuksen kohteet, jotka perustuvat Microsoft-palveluiden käyttöön. Nämä tiedot tulevat profiilikortistasi, jota voi muokata avaamallalla esimerkiksi Outlookiin ja valitsemalla profiilikuvasi. Sinut ohjataan profiilisivullesi Delvessä (Ulkoinen linkki).

- Tilaustiedot – sisältää organisaation Microsoft-sovellusten ja -palveluiden, kuten Office 365:n, tilaukset.

- Yhteystiedot – sisältää Outlookissa, Skypessä ja muissa Microsoft-tilipalveluissa olevat yhteystietoluettelot, mukaan lukien niiden henkilöiden yhteystiedot, joiden kanssa on usein yhteydessä tai joiden kanssa tekee yhteistyötä. LinkedIn tuo, tallentaa ja käyttää yhteystietoja säännöllisesti esimerkiksi yhteyksien ehdottamista, yhteystietojen järjestämisen helpottamista ja yhteystietojen päivitysten näyttämistä varten.

- Yllä olevat tietojen luovutukset LinkedIn-palvelulle vaativat vielä käyttäjän hyväksynnän.

Kun pääkäyttäjä on sallinut tietojen vaihtamisen Entra ID:n ja LinkedIn-palvelun välillä, käyttäjä voi sen jälkeen itse valita, salliiko hän yhdistää tietonsa LinkedIn-palvelun kanssa.

Tämä voi sallia myös vain osalle käyttäjiä, esimerkiksi niin, että tiettyyn ryhmään kuuluvat henkilöt voivat halutessaan jakaa tiedot LinkedIn-palveluun.

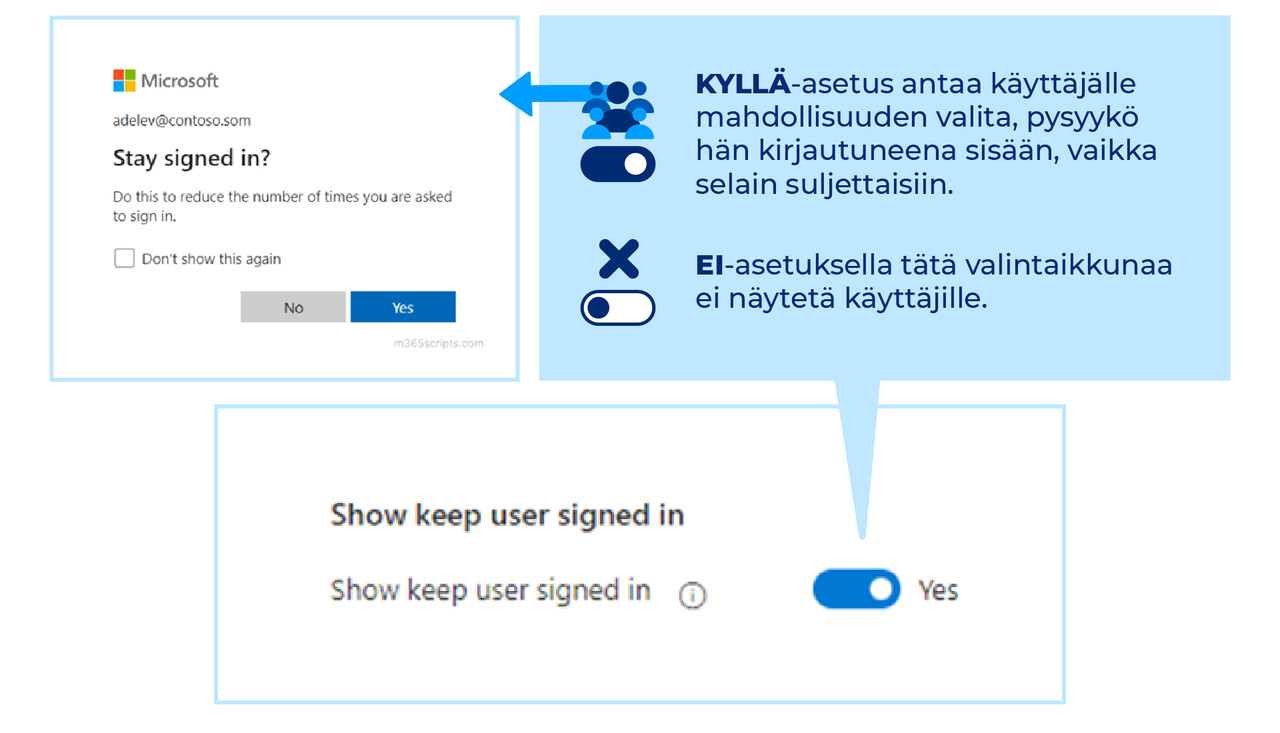

Sallitaanko käyttäjän pysyminen kirjautuneena

Viimeisenä asetuksena tarkastellaan käyttäjien kirjautumiseen liittyvä “Show keep users signed in” -valintaa. Kun käyttäjät kirjautuvat Microsoft 365:een selaimen kautta, he voivat saada kehotuksen “Pysy kirjautuneena” (Stay Signed In). Tämä on Microsoft Entra ID ominaisuus, joka tarjoaa kirjautumisprosessissa käyttäjille mahdollisuuden pysyä kirjautuneena Microsoft 365 -palveluissa, kunnes he kirjaavat itsensä ulos. Tämä voi olla kätevää, mutta se voi lisätä tietoturvariskiä, jos laite on jaettu muiden käyttäjien kanssa tai jos sitä käytetään julkisessa ympäristössä. Tämä ominaisuus on suunniteltu parantamaan käyttäjäkokemusta, mutta joissain tapauksissa se voi heikentää tietoturvaa.

Tämä ei vaikuta Microsoft Entra ID -istunnon todennusevästeen voimassaoloaikaan, mutta se mahdollistaa istuntojen pysymisen aktiivisina, vaikka käyttäjä sulkee ja avaa selaimensa uudelleen. Oletuksena sallitaan käyttäjien pysyä kirjautuneena, kunnes he itse kirjaavat itsensä ulos selainistunnostaan.

Ei-vaihtoehdolla estetään käyttäjiä valitsemasta, voivatko he olla pysyvästi kirjautuneena selaimeen vai ei. Käyttäjää voi siis estää näkemästä “Näytä mahdollisuus pysyä kirjautuneena” -vaihtoehtoa kokonaan. Tämä asetus poistaa “Pidä minut kirjautuneena” -kehotuksen käytöstä kaikilta hakemiston käyttäjiltä. Tätä asetusta voit ottaa muillakin tavoin käyttöön, jolloin saat tarkemmin määriteltyä ketä sääntö koskee.

Ensimmäinen tapa on hallita asetuksia Microsoft Entra ID -ympäristössä käyttäjien astuksista valitsemalla, poistetaanko “Pysy kirjautuneena” -ilmoitus kokonaan näkyvistä. Tämä vaikuttaa kaikkiin organisaation käyttäjiin, mutta se ei estä heitä säilyttämästä kirjautumistietoja selaimen evästeiden avulla.

Toinen vaihtoehto on säätää kirjautumista ehdollisilla säännöillä (Conditional Access). Entra ID -portaalissa Suojaus (Protection) voidaan määrittää ehdollisilla säännöillä, kuinka usein käyttäjien tulee kirjautua uudelleen sisään. Voidaan esimerkiksi asettaa, että kirjautuminen päättyy automaattisesti 24 tunnin kuluttua tai että käyttäjien on annettava tunnistetiedot uudelleen viikoittain.

Ohjeita CA-policy -sääntöjen tekemiseen. (Ulkoinen linkki)

Kolmas tapa on hallita selainistuntojen tallennusta ryhmapolitiikoilla (Group Policy). Windows Active Directory -ympäristössä voidaan asettaa ryhmapolitiikat, jotka estävät evästeiden säilymisen, jolloin käyttäjät joutuvat kirjautumaan uudelleen aina, kun selain suljetaan.

Organisaation on hyvä ymmärtää tämän asetuksen riskit ja tehdä päätös organisaation tietoturvapolitiikan mukaisesti. Jos käyttäjä esimerkiksi kirjautuu palveluun kirjaston tietokoneella tai vieraalla tietokoneella, eikä kirjaudu selainistunnostaan oikein ulos, voi tämä mahdollistaa tuntemattoman henkilön pääsyn Microsoft 365 -palveluihin kyseisen käyttäjän tunnuksilla.

Yhteenveto

Microsoft tuo jatkuvasti uusia päivityksiä Entra ID:hen (aiemmin Azure Active Directory) ja Microsoft 365 -palveluihin. Näiden päivitysten yhteydessä:

- Tietoturva-asetukset Uudet ominaisuudet otetaan usein käyttöön alhaisen tietoturvatason oletusasetuksilla, joten ylläpitäjien on huolehdittava asetusten päivittämisestä organisaation tietoturvapolitiikan mukaisiksi.

- Käyttäjäasetukset Jäsenkäyttäjien oikeuksia, kuten sovellusten asentamista ja ryhmien luomista, voidaan rajoittaa organisaation tarpeiden mukaisesti.

- Vierailijatunnukset Ulkopuolisten käyttäjien pääsyoikeuksia kannattaa rajoittaa siten, että vain tarvittavat resurssit ovat käytettävissä.

- Hallintaportaaliin pääsy Käyttäjien pääsyä Entra ID -hallintaportaaliin voidaan rajoittaa siten, että vain hallintaroolissa olevat henkilöt voivat käyttää sitä.

Tässä dokumentissa käsitellään myös muita asetuksia, kuten käyttäjien pysyvän kirjautumisen hallintaa ja LinkedIn-integraation mahdollistamista. Ylläpitäjien tulee tarkastella ja säätää kaikkia näitä asetuksia varmistaakseen palveluiden turvallisen ja tehokkaan käytön, sekä että asetukset ovat organisaation tietoturvan mukaiset.