PALVELU: YouTube

Tietomurto ja tietovuoto – mistä on kyse?

Huomioithan, että kun siirryt YouTuben sivuille, sillä on omat käytäntönsä evästeistä ja yksityisyydensuojasta.

Tällä viikolla kerromme mm. oman organisaation palveluiden tietoturvan kartoittamisesta, sekä NIS2-direktiivin riskienhallintavelvoitteesta.

Australian hallinto (The Department of Home Affairs) on vahvistanut medialle (Ulkoinen linkki), että he tekevät yhteistyötä Ticketmasterin kanssa yritykseen liittyvässä kyberpoikkeamassa. Julkisten tietojen mukaan 560 miljoonaa Ticketmasterin käyttäjätietoa on vuotanut tietomurron seurauksena. Käyttäjien onkin hyvä muistaa yleiset perusohjeet hyvään kyberhygieniaan liittyen - samoja salasanoja ei tule kierrättää palveluista toiseen.

Kyberturvallisuuskeskus uutisoi vastaavan kaltaisesta asiasta vuonna 2019, kun tietoturva-asiantuntija Troy Hunt kertoi julkisuuteen valtavasta 773 miljoonan käyttäjätunnuksen vuodosta. Artikkelissa nostettiin esille myös hyviä tietoturvakäytäntöjä verkkopalveluiden käyttäjille .

Huomioithan, että kun siirryt YouTuben sivuille, sillä on omat käytäntönsä evästeistä ja yksityisyydensuojasta.

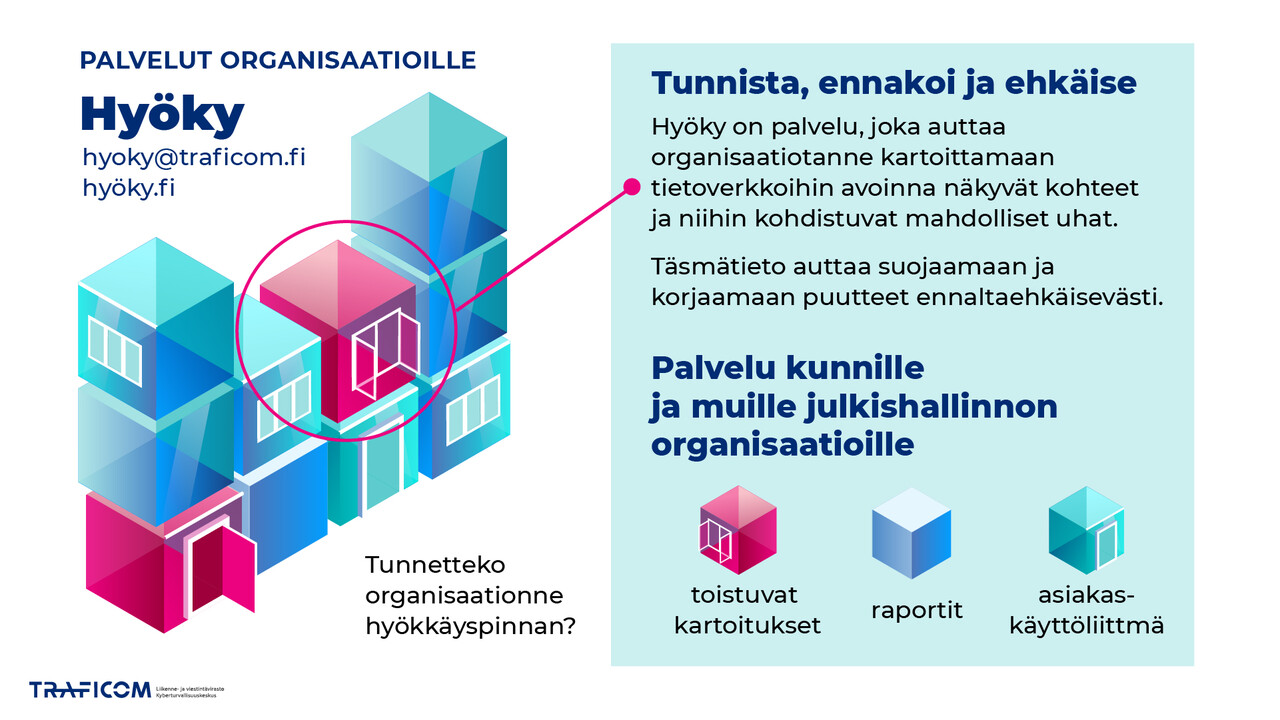

Organisaatioilla voi olla käytössään lukuisia eri järjestelmiä, ja ilman automatisointia tai organisoitua valvontaa on vaikea varmistaa ympäristön ajantasaisuus ja turvallisuus. Omien palveluiden kartoittaminen on erittäin tärkeää, jotta organisaatiolla on kyky tunnistaa ja ymmärtää potentiaaliset haavoittuvuudet ja riskit. Kartoittaminen mahdollistaa riskienhallintatoimenpiteiden suunnittelun ja toteuttamisen, mikä vähentää merkittävästi tietoturvapoikkeamien todennäköisyyttä.

Kartoitus on hyvä aloittaa listaamalla omat palvelut ja niiden tiedot esimerkiksi versionumeroiden tarkkuudella. Listan pohjalta on helppoa alkaa käymään läpi miten kunkin palvelun ajantasaisuutta seurataan ja ylläpidetään, sekä tunnistaa palvelut joiden osalta ajantaisuus tulisi tarkistaa. Kartoittamalla omat järjestelmät voi organisaatiosta löytyä uusia järjestelmiä tai laitteita, joista orgisaatiossa ei olla täysin tietoisia. On tärkeää tunnistaa myös organisaation niin kutsutut kruununjalokivet, eli tärkeimmät palvelut, joiden tulisi aina olla ajan tasalla. Näitä palveluita kuuluu myös valvoa teknisesti ja tallentaa lokitietoja tarpeeksi pitkältä ajalta.

Internetissä on tarjolla palveluita, joiden avulla voi tehdä hyökkäyspinnan kartoitusta organisaation omiin julkisiin IP-osoitteisiin. Palvelut tarjoavat käyttäjilleen mahdollisuuden löytää ja tarkastella laajasti erilaisia tietoja internetin julkisesti saatavilla olevista resursseista. Näitä tietoja ovat mm. avoimet portit, porteissa pyörivät palvelut ja niiden versiot. Palveluissa tehtävistä hauista on myös mahdollista nähdä onko IP-osoitteen palvelu mahdollisesti altis jollekin tunnetulle haavoittuvuudelle.

Tällaisia palveluita ovat muunmuassa:

Työkalujen käytössä on otettava aina huomioon lait, asetukset sekä tarvittavat luvat verkkojen ja/tai järjestelmien omistajilta.

Esimerkiksi edellä mainitut palvelut voivat toimia hyödyllisenä työkaluna yrityksen IT:stä vastaavalle taholle. Tunnistamalla yrityksen verkossa olevia palveluita ja varmistamalla, että ainoastaan tarvittavat pisteet ovat auki internettiin, voidaan parantaa organisaation tietoturvallisuutta. Kartoituspalveluiden avulla organisaatio voi myös nähdä miltä oma organisaatio näyttää ulkopuolisen tai mahdollisen hyökkääjän näkökulmasta.

Oman infrastruktuurin kartoittamisessa auttaa myös DNS-protokolla. Internetissä on tarjolla palveluita, joilla on mahdollista kartoittaa omaa verkkotunnusta. Palvelut tarjoavat DNS-dataan pohjautuvia raportteja verkkotunnuksista ja niistä selviää mm. aliverkkotunnukset, hosting-palvelut ja niiden geolokaatio.

Tällaisia palveluita ovat muunmuassa:

Kansallinen Hyökkäyspintakartoitus kyberturvallisuuden parantamiseksi kunnissa ja julkisen hallinnon organisaatioissa. Lue lisää täältä (Ulkoinen linkki).

Kyberturvallisuuskeskus ottaa vastaan ilmoituksia erilaisista havainnoista ja toimii tarvittaessa kontaktoivana tahona mikäli havaitsette jonkin toisen organisaation palvelun, jossa voisi olla parannettavaa tietoturvan kannalta.

NIS2-direktiivissä säädetään kyberturvallisuuden riskienhallinnasta ja hallintatoimenpiteiden perustason velvoitteista. Organisaatioiden tulee tunnistaa viestintäverkkoihinsa ja tietojärjestelmiinsä kohdistuvat riskit ja suojautua niiltä. Tärkeää on turvata toiminnan jatkuvuus ja palveluntarjonta myös häiriötilanteissa.

Riskienhallinta on jatkuvaa ja sen tulee sopeutua toimintaympäristön muutoksiin. Traficomin suositusluonnos tarjoaa tukea riskienhallinnan suunnitteluun, ja viitekehykset auttavat järjestelmällisessä riskien arvioinnissa ja hallinnassa.

Kyberala murroksessa -webinaarisarja jatkuu 10.6.2024 klo 12.30-14.30. Miten kehitteillä oleva kvanttiteknologia vaikuttaa kyberturvallisuuteen? Millaisia uhkia, mutta myös mahdollisuuksia kvantti tarjoaa kyberturvallisuuden kehittämiseen ja uhkiin vastaamiseen? Miten viranomaisissa ja yrityksissä ollaan valmistauduttu kvanttiaikaan?

Muun muassa näitä kysymyksiä pohditaan Traficomin Kyberturvallisuuskeskuksen, Huoltovarmuuskeskuksen ja Kyberala ry:n järjestämässä webinaarissa. Tilaisuudessa lähestytään kvanttiteknologioita kyberturvallisuudessa sekä viranomaisten, yritysten että myös tutkimuksen näkökulmasta.

Webinaari järjestetään 10.6. klo 12.30-14.30. Tilaisuudessa julkistetaan Digipoolin tuore kvanttiselvitys sekä kuulemme puheenvuoroja mm. SSH Fellow Suvi Lampilalta SSH Communications Security Oy:stä ja Vice President Jouni Flyktmanilta IQM Quantum Computersilta.

Osallistu maksuttomaan kaksiosaiseen Digitaalinen Eurooppa -ohjelman heinäkuussa 2024 avautuvien kyberturvallisuushakujen esittely- ja hakemuskirjoituskoulutukseen 18.6.2024 klo 13-15 & 28.6.2024 klo 9-11. Koulutus järjestetään webinaarimuodossa TEAMS-alustalla. Tarkempi kutsu toimitetaan viikolla 23.

Lisätiedot ja tiedustelut: NCC-FI@traficom.fi

Miten suomalaiset viranomaiset tutkivat ja torjuvat kansainvälistä kyberrikollisuutta? Miten Vastaamon tietomurron tekijän jäljille päästiin? Mitä Helsingin kaupungin tietomurto opettaa?

Kyberturvallisuuskeskuksen johtava asiantuntija Kauto Huopio vierailee Futucast-teknologiapodcastissa keskustelemassa muun muassa siitä, miten Suomen viranomaiset voivat estää ulkomailta käsin tehtäviä kyberrikoksia.

Kuuntele jakso esimerkiksi tästä. (Ulkoinen linkki)

Tässä koosteessa kerromme kuluneen viikon aikana Kyberturvallisuuskeskukselle ilmoitetuista ajankohtaisia huijauksista.

CVE: CVE-2024-24919

CVSS: 7.5

Mikä: Vakava haavoittuvuus Check Point Quantum Gateway -tuotteissa

Tuote: Check Point Quantum Gateway tuotteet

Korjaus: Asenna haavoittuviin laitteisiin valmistajan tarjoama korjauspaketti viipymättä annettujen ohjeiden mukaisesti. Suositeltavaa olisi myös varmistaa, ettei laitteelle ole jo murtauduttu, mikäli laite on ollut haavoittuvalla konfiguraatiolla saatavilla julkisesta verkosta ennen päivityksen asentamista.

Tämä on Kyberturvallisuuskeskuksen viikkokatsaus (raportointijakso 24.5.-30.5.2024). Viikkokatsauksessa jaamme tietoa ajankohtaisista kyberilmiöistä. Viikkokatsaus on tarkoitettu laajalle yleisölle kyberturvallisuuden ammattilaisista tavallisiin kansalaisiin.